Rapport d'information n° 678 (2020-2021) de MM. Sébastien MEURANT et Rémi CARDON , fait au nom de la délégation aux entreprises, déposé le 10 juin 2021

Disponible au format PDF (1,9 Moctet)

Synthèse du rapport (830 Koctets)

-

L'ESSENTIEL

-

I. LA CYBERSÉCURITÉ, UN ENJEU

DÉCISIF DE SURVIE DES ENTREPRISES

-

A. DES ENTREPRISES DE PLUS EN PLUS

NUMÉRISÉES ET CYBERATTAQUÉES

-

B. L'UTILISATION DE TERMINAUX PERSONNELS : UN

« CHEVAL DE TROIE »

-

C. LA CYBERMALVEILLANCE : UN RISQUE

MORTEL

-

D. UNE PRISE DE CONSCIENCE INÉGALE DE LA

CYBERMENACE

-

E. UNE COURSE DE VITESSE ENTRE CYBERATTAQUE ET

CYBERPROTECTION

-

A. DES ENTREPRISES DE PLUS EN PLUS

NUMÉRISÉES ET CYBERATTAQUÉES

-

II. UN ÉTAT CONSACRANT DES MOYENS

INSUFFISANTS À LA CYBERSÉCURITÉ DES TPE ET PME

-

III. UNE CYBERSÉCURITÉ DIFFICILEMENT

ACCESSIBLE AUX TPE ET PME

-

IV. UN ENCOURAGEMENT AU DÉVELOPPEMENT D'UN

ÉCOSYSTÈME DE LA CYBERSÉCURITÉ

-

A. UNE FORTE AMBITION PUBLIQUE EN MATIÈRE

DE CYBERSÉCURITÉ

-

B. UN PARTENARIAT PUBLIC-PRIVÉ

APPELÉ À S'APPROFONDIR

-

C. UN OBJECTIF DE LONG TERME : LE CLOUD

SOUVERAIN

-

1. L'enjeu du cloud

-

2. Une souveraineté numérique

perdue

-

3. Une volonté européenne de

reconquête de la souveraineté dans le cloud

-

4. Des occasions manquées : une

politique publique non maîtrisée de reconquête de la

souveraineté dans le cloud

-

5. Un ralliement pertinent de la France au projet

GAIA-X

-

6. Une nouvelle « stratégie

nationale pour le cloud »

-

1. L'enjeu du cloud

-

D. UN DROIT DE LA COMMANDE PUBLIQUE FREINANT

L'ÉMERGENCE DE L'ÉCOSYSTÊME DE LA

CYBERSÉCURITÉ

-

A. UNE FORTE AMBITION PUBLIQUE EN MATIÈRE

DE CYBERSÉCURITÉ

-

V. METTRE LA CYBERSÉCURITÉ À

LA PORTÉE DES TPE ET PME

-

A. RENDRE LA CYBERPROTECTION PUBLIQUE PLUS

ACCESSIBLE AUX TPE ET PME

-

1. Faciliter l'accès des TPE et PME aux

solutions de sécurité numérique

-

a) Offrir aux entreprises un numéro d'appel

en cas de cyberattaque

-

b) Assurer une meilleure connaissance du

cyberrisque

-

c) Créer des équipes

régionales de réponse afin de mieux protéger les

PME

-

d) Adapter le droit de la commande publique pour

favoriser l'émergence de l'écosystème de la

cybersécurité

-

a) Offrir aux entreprises un numéro d'appel

en cas de cyberattaque

-

2. Renforcer la cyberprotection publique des

entreprises

-

a) Établir des plans de prévention

des risques numériques

-

b) Renforcer le dispositif public de

cyberprotection des entreprises

-

(1) Fédérer public et privé

pour renforcer la cyberprotection

-

(2) Renforcer les moyens humains de la lutte

contre la cybercriminalité

-

(3) Adapter les procédures judiciaires pour

lutter plus efficacement contre la cybercriminalité

-

(4) Mettre à profit la Présidence

française de l'Union européenne pour approfondir la

coopération européenne en matière de lutte contre la

cybercriminalité

-

(5) Approfondir la coopération mondiale

contre la cybercriminalité

-

a) Établir des plans de prévention

des risques numériques

-

1. Faciliter l'accès des TPE et PME aux

solutions de sécurité numérique

-

B. DIFFUSER UNE CULTURE DE LA

CYBERSÉCURITÉ DANS L'ENTREPRISE

-

C. INTERDIRE LE CARACTÈRE ASSURABLE DES

RANÇONS À DES CYBERCRIMINELS

-

D. DÉVELOPPER DIX OUTILS DE

CYBERSÉCURITÉ ADAPTÉS AUX TPE ET PME

-

1. Offrir des outils

sécurisés : la security by design

-

2. Développer l'accompagnement des

dirigeants de PME à la cybersécurité

-

3. Sensibiliser les TPE et PME à la

responsabilité en cascade

-

4. Utiliser l'assurance pour inciter les

entreprises à se cybersécuriser

-

5. Mutualiser l'expertise en

cybersécurité avec des tiers de confiance

-

6. Simplifier l'offre destinée aux PME et

TPE

-

7. Rétablir l'égalité des

relations contractuelles dans le cloud au profit des PME

-

8. Assurer la cybersécurité à

l'entrée du cloud et mieux en prendre en considération les PME

dans les normes de cybersécurité du cloud

-

9. Instituer un crédit d'impôt pour

inciter les entreprises à se numériser en toute

sécurité

-

10. Créer un

« cyberscore » de la cybersécurité des

solutions numériques

-

1. Offrir des outils

sécurisés : la security by design

-

A. RENDRE LA CYBERPROTECTION PUBLIQUE PLUS

ACCESSIBLE AUX TPE ET PME

-

I. LA CYBERSÉCURITÉ, UN ENJEU

DÉCISIF DE SURVIE DES ENTREPRISES

-

EXAMEN EN DÉLÉGATION

-

GLOSSAIRE

-

ANNEXES

-

LISTE DES DÉPLACEMENTS

-

LISTE DES PERSONNES AUDITIONNÉES

-

CONTRIBUTIONS ÉCRITES

N° 678

SÉNAT

SESSION ORDINAIRE DE 2020-2021

Enregistré à la Présidence du Sénat le 10 juin 2021

RAPPORT D'INFORMATION

FAIT

au nom de la délégation aux entreprises (1)

relatif à la

cybersécurité

des

entreprises

,

Par MM. Sébastien MEURANT et Rémi CARDON,

Sénateurs

(1) Cette délégation est composée de : M. Serge Babary, président ; M Stéphane Artano, Mmes Martine Berthet, Florence Blatrix Contat, MM. Gilbert Bouchet, Emmanuel Capus, Mme Anne Chain Larché, MM. Gilbert-Luc Devinaz, Thomas Dossus, Fabien Gay, Jacques Le Nay, Dominique Théophile, vice-présidents ; MM. Rémi Cardon, Jean Hingray, Sébastien Meurant, Vincent Segouin, secrétaires ; Mmes Cathy Apourceau-Poly, Annick Billon, Nicole Bonnefoy, MM. Michel Canévet, Daniel Chasseing, Alain Chatillon, Mme Marie-Christine Chauvin, M. Pierre Cuypers, Mme Jacky Deromedi, M. Alain Duffourg, Mme Pascale Gruny, MM. Christian Klinger, Daniel Laurent, Martin Lévrier, Didier Mandelli, Jean-Pierre Moga, Albéric de Montgolfier, Claude Nougein, Mme Guylène Pantel, MM. Georges Patient, Sebastien Pla, Mmes Émilienne Poumirol, Frédérique Puissat, MM. Christian Redon-Sarrazy, Olivier Rietmann, Daniel Salmon.

L'ESSENTIEL

1. UN ENJEU DÉCISIF DE SURVIE DES ENTREPRISES

La cybercriminalité visant les entreprises se banalise pour quatre motifs :

|

1. |

La numérisation de l'économie, accélérée avec le confinement lié au développement du télétravail et au déploiement de la fibre ; |

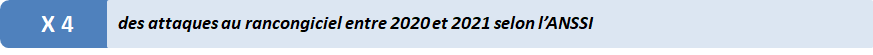

|

2. |

La professionnalisation de la cybercriminalité, facilitée par sa « plateformisation », son industrialisation, et le développement des cryptomonnaies ; |

|

3. |

La difficulté de la prévention et de la répression , lesquelles nécessitent à la fois la prise de conscience de tous et une coopération internationale efficiente ; |

|

4. |

L'intégration du cyberespace comme nouveau vecteur de la conflictualité géopolitique dont les entreprises sont soit les cibles soit les victimes collatérales. |

Or, l'économie numérique, et tout particulièrement le e-commerce, ne peuvent se développer qu'en se fondant sur la confiance des partenaires de l'entreprise et des consommateurs.

Les entreprises, quelle que soit leur taille, sont incitées à numériser leurs processus de production, à développer le e-commerce, à placer leurs salariés en télétravail. Les entreprises les plus petites pensent être à l'abri des cyberattaques. C'est une illusion, parfois mortelle : une entreprise peut fermer après une cyberattaque. Les coûts indirects se révèlent parfois avec un fort délai de latence.

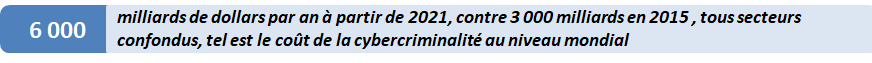

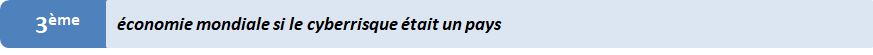

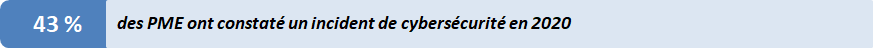

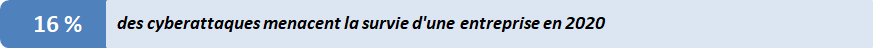

Chaque utilisateur d'un outil numérique ou même d'un objet connecté peut-être potentiellement le maillon faible du filet de cybersécurité tendu dans la Toile. L'explosion des usages numériques s'est accompagnée d'une hausse exponentielle des actes de piratage. Quelques chiffres suffisent à illustrer ce phénomène :

Le président de la Réserve fédérale des États-Unis, Jerome Powell, considère que les cyberattaques contre les entreprises constituent le risque actuel le plus important pour l'économie américaine, plus redoutable encore qu'une crise financière similaire à celle de 2008. Face à cette internationalisation du cybercrime, le Président de la République française a présenté le 12 novembre 2020, au Forum sur la gouvernance d'Internet, un « appel de Paris » pour la sécurité du cyberespace.

2. UNE PRISE DE CONSCIENCE TARDIVE ET INSUFFISANTE DE L'AMPLEUR DES CYBERMENACES

La cybersécurité était, en 2018, loin d'être considérée comme « l'affaire de tous », comme le déplorait CCI France. De trop nombreuses entreprises, notamment les PME et TPE, ne se sentaient pas concernées. Le sujet semblait technique, externalisable, solutionnable par le simple achat d'un pare-feu !

Cependant, un basculement s'est opéré au printemps 2020. La surface d'exposition aux cyberattaques a été nettement augmentée avec plus de 8 millions de salariés en télétravail. Dans un premier temps, de nombreuses entreprises ont même encouragé leurs salariés à utiliser leur propre équipement informatique. Cette situation a créé des brèches de sécurité, l'urgence étant la continuité de l'activité davantage que la sécurité numérique. Les cybercriminels en ont profité, avec une augmentation de 667 % des attaques par phishing enregistrées entre le 1 er et le 23 mars 2020 .

Les dirigeants d'entreprise intègrent désormais ce risque de façon croissante, bien qu'inégale.

Face à la montée des failles de sécurité, leurs services informatiques tentent désormais d'imposer le concept Zero Trust , modèle de sécurité qui repose sur le principe qu'aucun utilisateur n'est totalement digne de confiance sur un réseau.

Cette nécessité est prise en compte par les grandes entreprises, d'autant que les agences de notation intègrent le risque cyber dans leur notation financière et qu'un marché de la notation cyber s'est développé. En outre, la notation ESG (environnement, société, gouvernance) comporte également une référence à la cybersécurité. Elle constitue une dimension essentielle de la gouvernance de l'entreprise mais également de la responsabilité sociétale des entreprises sous l'angle de la protection contre le vol des données. La Plateforme RSE préconise même de créer une « responsabilité numérique des entreprises » (RNE).

Le niveau de cybersécurité des entreprises doit être rapidement et fortement augmenté avant l'explosion de l'internet des objets (IoT), qui va étendre de façon exponentielle la surface d'exposition au cyberrisque, de l'ordinateur quantique qui démultipliera les capacités d'intrusion, ou encore de l'Intelligence Artificielle .

3. UN DISPOSITIF DE CYBERPROTECTION PUBLIQUE PRIVILÉGIANT LES ENTREPRISES D'IMPORTANCE VITALE

Les entreprises qualifiées d' opérateurs d'importance vitale (OIV) sont protégées de manière satisfaisante à l'échelle européenne et nationale, par l'Agence nationale de la sécurité des systèmes d'information (ANSSI). En revanche, les TPE et PME, comme celles des ETI qui ne sont pas identifiées comme d'importance vitale, ne sont pas assez bien cyberprotégées par ce dispositif public.

La cybersécurité publique se caractérise par un équilibre entre centralité de la compétence technique et proximité des victimes potentielles avec la possibilité de déposer plainte dans les gendarmeries et commissariats .

Elle assure une répartition originale des compétences non en fonction de la localisation de l'infraction (critère territorial) mais en fonction de la famille de rançongiciel à traiter (critère fonctionnel). La taille de l'entreprise est neutre dans le traitement judiciaire de la cyberattaque.

Ce dispositif public comprend une capacité de projection de forces d'intervention sur le terrain à même de rassurer un dirigeant d'entreprise, lequel, le plus souvent, ignore les compétences numériques de la Police nationale ou de la Gendarmerie.

La cybersécurité des entreprises repose sur le bon fonctionnement d'une quadruple coopération afin de partager l'information à des fins de prévention, de remédiation et de sanction :

|

entre les autorités judiciaires et les forces de cybersécurité, |

|

|

entre la police et la gendarmerie, qui se sont chacun dotés d'outils distincts, |

|

|

entre le secteur public et les acteurs privés, |

|

|

entre la France et ses partenaires européens, et même internationaux. |

Toutefois, la justice reste démunie alors que le cybercrime s'est industrialisé .

4. UNE CYBERSÉCURITÉ DIFFICILEMENT ACCESSIBLE AUX PME

Des grandes entreprises mieux protégées, des PME plus vulnérables

Les cybercriminels font des études de marché sur leurs cibles. Lorsque celles-ci ont atteint un niveau supérieur de protection, ils réorientent des attaques sophistiquées via leurs fournisseurs ou sous-traitants plus fragiles en termes de cybersécurité. Face à la multiplication des cyberattaques, les grandes entreprises et les ETI ont pris des mesures de défense compliquant la tâche des cybercriminels . En particulier, les stratégies de sauvegarde et de reconstruction efficace des systèmes informatiques rendent le blocage des systèmes moins pertinent comme contrepartie à une demande de rançon. Une meilleure cyberdéfense des grandes entreprises a eu comme contrepartie de détourner la cybercriminalité vers les plus petites entreprises plus vulnérables. Cette translation du risque vers des fournisseurs, sous-traitants ou clients, continue cependant à affaiblir, par rétroaction, la cybersécurité des grandes entreprises. En effet, l'accès à distance au système d'information de l'entreprise augmente sa surface d'attaque en ouvrant de nouvelles portes.

« L'effet domino » peut être dévastateur. La cybersécurité est donc l'affaire de tous et de toute la chaine de valeur .

Le salarié est souvent le maillon faible de la cybersécurité, voire un « cheval de Troie ».

La cybersécurité est encore trop perçue comme une contrainte supplémentaire par les salariés eux-mêmes. L e fonctionnement en silos du management d'un certain nombre d'entreprises ne favorise pas toujours ce travail d'équipe. Une collaboration minimaliste ne permet pas de diffuser de façon efficace une culture partagée. Celle-ci doit impliquer tous les échelons de la hiérarchie de l'entreprise, en intégrant les dirigeants et l'ensemble du management, leur rôle d'impulsion étant majeur.

La lutte contre les cybervirus suppose une hygiène numérique constante et des « gestes barrières » permanents de la part de chacun. L'augmentation du budget alloué aux outils n'est pas une réponse suffisante face à la multiplication des menaces de plus en plus sophistiquées. Chaque salarié dispose de la clé de la cybersécurité de son entreprise.

La pénurie d'expertise humaine en matière de cybersécurité est mondiale . Dès lors, ce handicap est particulièrement aggravé pour les TPE-PME pour lesquelles la ressource humaine devient pratiquement inaccessible. Au déficit de compétences en cybersécurité s'ajoute le fait que les entreprises ne mesurent pas à sa juste valeur l'intérêt de sécuriser l'information.

Un recours croissant au cloud dans une relation commerciale déséquilibrée

Pour accéder au cloud , les PME sont dans une situation inconfortable. Elles n'en maîtrisent pas techniquement les enjeux et souffrent d'une relation commerciale déséquilibrée . Certains fournisseurs déclinent même toute responsabilité en matière de disponibilité ou de fonctionnalité du service.

Malgré le principe de libre circulation des données , traduite par le règlement (UE) 2018/1807 du Parlement européen et du Conseil du 14 novembre 2018, et les lignes directrices du 29 mai 2019, le processus d'autorégulation du marché du cloud s'est interrompu en novembre 2019, faute d'accord sur la rédaction de codes de conduite.

Il existe une asymétrie systémique entre grands fournisseurs mondiaux de services cloud et leurs utilisateurs. Pour une PME, accéder au cloud s'apparente parfois à conclure un contrat d'adhésion pouvant contenir des clauses parfois abusives.

V. LE SURSAUT OU LE CHAOS : L'URGENTE CONSOLIDATION DE L'ÉCOSYSTÈME FRANÇAIS DE LA CYBERSÉCURITÉ

Un objectif ambitieux de leadership en matière de cybersécurité

Si la cybersécurité est une menace pour les entreprises, elle constitue également une opportunité de développer un marché porteur. Elle représente en France 13 milliards d'euros de chiffre d'affaires. Ce secteur est en forte croissance. Il dégage 6,1 milliards d'euros de valeur ajoutée et emploie 67 000 personnes. Le marché mondial de la cybersécurité devrait représenter 150 milliards de dollars en 2023.

L'offre française de cybersécurité demeure très fragmentée avec une forte exposition à la concurrence mondiale. Notre pays comporte toutefois des leaders mondiaux. Il dispose d'atouts de premier plan pour pérenniser son avance technologique et économique , notamment dans trois domaines : l 'Intelligence Artificielle et l'apprentissage automatique (le machine learning ) , la cryptographie et la technologie post-quantique.

Associée jusqu'ici à l'idée de contraintes et de dépenses, la cybersécurité doit être considérée aujourd'hui comme un atout compétitif et un investissement productif . Un comportement cybersécurisé devient un critère de sélection pour les clients soucieux à l'idée de confier des données personnelles, voire sensibles, à une entreprise.

La stratégie de l'État vise à encourager le développement d'un écosystème de la cybersécurité.

La cybersécurité et la sécurité de l'Internet des Objets (IoT) est l'une des cinq priorités du contrat stratégique de la filière « industries de sécurité » du 29 janvier 2020, avec la sécurité des grands évènements et des Jeux Olympiques de Paris 2024, l'identité numérique, les territoires de confiance et le numérique de confiance. Il s'agit de « positionner l'industrie française comme leader mondial de la cybersécurité et de la sécurité de l'IoT ». L'objectif est ambitieux.

Le développement de l'excellence de la filière française de cybersécurité devrait davantage se traduire par une politique publique d'achat de solutions de cybersécurité françaises . Ce n'est hélas pas le cas. L'achat de solutions étrangères non maîtrisées est susceptible de menacer la souveraineté de la France. Il manque une culture d'achat de produits français de cybersécurité.

Afin de fédérer la communauté de la cybersécurité, un cybercampus doit s'installer à l'automne 2021 à la Défense. Ce « lieu totem de la cybersécurité » doit rassembler les principaux acteurs nationaux, publics et privés, et les inciter à développer des synergies . Il est indispensable qu'il incarne le sursaut de la France face au volume exponentiel des cyberattaques qui menacent toutes les organisations, tant privées que publiques. À défaut de sursaut, nous risquons le chaos à brève échéance !

Une impossible reconquête de la souveraineté numérique dans le cloud

Le marché du cloud devrait exploser en passant de 63 milliards d'euros en 2021 à 560 milliards en 2030. La maîtrise des données des entreprises est un enjeu de souveraineté. Il est difficile à la France de recouvrer sa souveraineté dans le cloud , dominé actuellement par trois acteurs américains qui possèdent 70 % de parts de marché. Il s'agit pourtant du socle incontournable du développement des entreprises, y compris des PME, comme celles des entités publiques, soumises aux mêmes menaces.

La volonté de retrouver la souveraineté des données est régulièrement évoquée en France depuis 2010. Après l'échec d'Andromède , l'État français rejoint en mai 2020 l'initiative allemande Gaia-X et abandonne l'idée de créer ex-nihilo une nouvelle entreprise soutenue par la puissance publique et de grandes entreprises. L'objectif est désormais de former une infrastructure européenne articulée autour d'un organisme de gouvernance et de coordination chargé d'émettre des standards de sécurité, d'interopérabilité et de portabilité des données.

La stratégie nationale pour le cloud de mai 2021 acte l'avance non rattrapable du secteur privé américain . Il s'agit désormais de maîtriser notre dépendance dans la durée . Le pari gouvernemental invoque le précédent du nucléaire, notre autonomie s'étant développée sous licence de technologies américaines.

VI. METTRE LA CYBERSÉCURITÉ À LA PORTÉE DE TOUTES LES ENTREPRISES

L'adage « mieux vaut prévenir que guérir » s'applique tout particulièrement à la cybersécurité. La réalité oblige à traiter ces deux volets. S'y ajoute la nécessaire sanction des cybercriminels.

Le rapport propose trois axes de propositions pour développer le cercle vertueux de la cyberprotection : tester, alerter, protéger.

AXE 1 : TESTER ET RENFORCER LA RÉSISTANCE ET LA CYBERRÉSILIENCE DES ENTREPRISES

Le dispositif cybermalveillance.gouv.fr doit être mieux promu auprès des entreprises et un service d'urgence doit être dédidé aux entreprises, en mobilisant des jeunes en service civique et disposant des compétences numériques adéquates (proposition n°1) .

Un recueil anonymisé des plaintes doit être ouvert afin d'encourager les entreprises à signaler les cyberattaques sans porter atteinte à leur réputation, tout en décourageant la publicité autour des logiciels malveillants, afin de disposer de statistiques fiables (proposition n°2).

Des équipes de réponse aux incidents informatiques (CSIRT : Computer Security Incident Response Team ) doivent être déployées dans les Régions, afin de faciliter l'accès des PME à la cyberprotection tout en sensibilisant les collectivités locales . Ces dernières sont, avec les hôpitaux publics, les nouvelles cibles de la cybercriminalité (proposition n°3).

Pour renforcer la résistance du tissu entrepreneurial, l'État doit :

- élaborer des plans nationaux de prévention des cyberrisques ;

- coordonner les réponses des pouvoirs publics et des acteurs privés en cas d'attaque numérique systémique, affectant une part significative des entreprises quelle que soit leur taille,

- et organiser régulièrement des exercices de simulation (proposition n°5).

AXE 2 : ALERTER, CONSEILLER, FORMER SUR LE PÉRIL CYBER

Salariés et dirigeants d'entreprise doivent être davantage sensibilisés à la cybersécurité, à l'hygiène numérique et ses gestes barrières :

- Les salariés, en se voyant proposer une sensibilisation à la cybersécurité par la voie de la formation professionnelle ( proposition n°9 ).

- Les dirigeants , dont la responsabilité personnelle peut être engagée en cas de cyberattaque de la chaîne de valeur dont ils sont partie prenante, en étant mieux sensibilisés du risque de devenir à la fois être victime et responsable. Le sujet doit être traité lors de la définition de la stratégie de l'entreprise ( proposition n°15 ).

La certification par un référentiel de cybersécurité accessible aux PME et TPE doit être encouragée ( proposition n°14 ).

Afin de souligner la nécessité de renforcer la conception sécurisée ( security by design) , la « garantie logicielle », concernant les mises à jour de sécurité, doit être étendue aux entreprises ; et un hackathon de la cybersécurité des entreprises pourrait être organisé avec le support de l'ANSSI, ciblant notamment les logiciels mis sur le marché, chaque 30 novembre, Journée mondiale de la cybersécurité ( proposition n°13 ).

Afin de sensibiliser le grand public à la cybersécurité, un cyberscore des plateformes numériques doit être instauré, comme le Sénat l'a récemment proposé ( proposition n°22 ), et une campagne massive de promotion des métiers de la cybersécurité doit être déployée ( proposition n°10 ).

AXE 3 : PROTÉGER LES ETI, PME ET TPE PAR DES OUTILS ADAPTÉS

• Le dispositif public de cyberprotection doit être renforcé en moyens humains et financier s .

La création d'un cybercampus fédérant les acteurs publics et privés de la cybersécurité constituera un atout dans la lutte contre la cybercriminalité.

Pour renforcer la réponse pénale à la cybercriminalité, il faut développer la formation initiale et continue des magistrats en matière de cybercriminalité ; augmenter les effectifs spécialisés en cybersécurité des forces de sécurité ; doter les forces de cybersécurité de moyens financiers adéquats ; étudier la faisabilité de la création d'un Parquet national de lutte contre le cybercrime ; et créer, à chaque degré de juridiction, une chambre spécialisée dans la lutte contre la cybercriminalité ( proposition n°6 ).

Pour répondre à l'industrialisation de la cybercriminalité, les procédures pénales doivent être adaptées pour accélérer la réponse judiciaire et renforcer la coopération avec l'ANSSI au-delà de la lutte contre le terrorisme ( proposition n°7 ).

La présidence française de l'Union européenne au premier semestre 2022 doit être mise à profit pour accélérer les négociations sur les amendements à la convention de Budapest de 2001 du Conseil de l'Europe sur la cybercriminalité et sur le projet de règlement européen sur les preuves électroniques (« e-evidence »), et reprendre les négociations entre l'Union européenne et les États-Unis, afin de renforcer la coopération internationale contre la cybercriminalité (proposition n°8) .

Pour aider à la consolidation de l'écosystème français de la cyberprotection, le droit de la commande publique doit évoluer :

- en pérennisant les dispositions du décret du 24 décembre 2018 permettant aux collectivités locales de passer un marché sans mise en concurrence pour des « services innovants » ;

- en permettant l'accès à l'offre de cybersécurité en dehors des plateformes de grossistes ;

- et en étudiant la possibilité que les opérateurs de réseaux puissent privilégier un achat européen ou national de solutions de cybersécurité ( proposition n°4 ).

• Pour renforcer la cybersécurité des entreprises, le rôle des assurances est décisif .

Dans un premier temps, l'assurabilité tant des rançongiciels que des sanctions administratives en cas de violation de la réglementation sur la protection des données à caractère personnel, doit être interdite, à la fois au niveau européen et national ( proposition n°12 ).

Dans un deuxième temps, le marché de l'assurance doit être conforté :

- par une meilleure compréhension du risque, en ayant la connaissance la plus exhaustive possible des sinistres ;

- par l'utilisation de logiciels et d'experts en cybersécurité certifiés, afin de promouvoir le label Expert Cyber ;

- par la création d'une agence de cybernotation européenne, utilisant les référentiels de l'Agence européenne chargée de la sécurité des réseaux et de l'information (ENISA) , ou française, utilisant ceux de l'ANSSI (proposition n°16)

Dans un troisième temps, l'éligibilité au remboursement d'un dommage lié à une cyberattaque par les assurances devra être subordonnée au recours à un prestataire labellisé Expert Cyber (proposition n°11).

• Des solutions simples et mutualisées à destination des PME et TPE

Pour remédier à la pénurie de ressources humaines en expertise, il faut faciliter la mutualisation de responsables de sécurité des systèmes informatiques (RSSI) pour les PME, par exemple par la constitution de groupements d'employeurs ayant un statut de tiers de confiance (proposition n°17).

Pour simplifier la vie des entreprises, il faut développer l'offre d'un « package » de solutions de cybersécurité pour les TPE et PME (proposition n°18) et notamment: étudier la faisabilité d'une solution de démarrage rapide configurant l'usage du cloud aux prescriptions de cybersécurité définies par l'ANSSI. Par ailleurs, une approche commune franco-allemande pourrait plaider en faveur d'une meilleure prise en considération des PME dans la stratégie commune européenne de cybersécurité dans le cloud, définie par l'ENISA (proposition n°20).

Pour financer cette mise à niveau en cyberprotection, il faut, comme le Sénat l'a préconisé à de multiples occasions, mettre en place un crédit d'impôt à destination des TPE et PME. Celui-ci couvrirait une partie des dépenses d'équipement (logiciels ou abonnement cloud) et de formation des chefs d'entreprise et des salariés à la cybersécurité (proposition n°21).

Pour rétablir l'égalité des relations contractuelles dans le cloud, il faut accorder aux TPE et PME dont le champ de l'activité principale n'est pas le numérique, la protection de l'article L.212-1 du Code de la consommation sur les clauses abusives (proposition n°19).

22 PROPOSITIONS POUR RENFORCER LA CYBERSÉCURITÉ DES ETI, PME ET TPE

Proposition n°1 : Promouvoir davantage le dispositif cybermalveillance.gouv.fr auprès des entreprises et dédier un service d'urgence aux entreprises ; des étudiants disposant des compétences numériques adéquates pourraient y effectuer leur service civique.

Proposition n°2 : Ouvrir un guichet de recueil anonymisé des cyberattaques frappant les entreprises, afin de disposer de statistiques fiables.

Proposition n°3 : Décliner des équipes de réponse aux incidents informatiques (CSIRT, Computer Security Incident Response Team ) dans les Régions et inclure la cybersécurité dans les schémas régionaux de développement économique, d'internationalisation et d'innovation (SRDEII) afin de sensibiliser les collectivités locales.

Proposition n°4 : Adapter le droit de la commande publique pour favoriser l'écosystème de la cybersécurité en :

- Pérennisant les dispositions du décret du 24 décembre 2018 au profit des collectivités locales permettant l'achat sans mise en concurrence de « services innovants » ;

- Permettant l'accès à l'offre de cybersécurité en dehors des plateformes de grossistes ;

- Étudiant la possibilité que les opérateurs de réseaux puissent privilégier un achat européen ou national de solutions de cybersécurité.

Proposition n°5 : Élaborer des plans nationaux de prévention des cyberrisques, afin de coordonner la réponse des pouvoirs publics et des acteurs privés en cas d'attaque numérique systémique affectant une part significative des entreprises quelle que soit leur taille. Des exercices de simulation devraient être régulièrement organisés.

Proposition n°6 : Renforcer la réponse pénale à la cybercriminalité :

- Développer la formation initiale et continue des magistrats en matière de cybercriminalité ;

- Augmenter les effectifs spécialisés en cybersécurité des forces de sécurité ;

- Doter les forces de cybersécurité de moyens financiers adéquats ;

- Étudier la faisabilité de la création d'un Parquet national de lutte contre le cybercrime ;

- Créer, à chaque degré de juridiction, une chambre spécialisée dans la lutte contre la cybercriminalité.

Proposition n°7 : Adapter les procédures pénales à la cybercriminalité et renforcer la coopération des institutions judiciaires avec l'ANSSI au-delà de la lutte contre le terrorisme.

Proposition n°8 : Accélérer les négociations européennes sur le projet de règlement sur la preuve électronique (« e-evidence ») et reprendre les négociations entre l'Union européenne et les Etats-Unis, afin d'approfondir la coopération internationale concernant la cybercriminalité.

Proposition n°9 : Prévoir que les salariés doivent se voir proposer une sensibilisation à la cybersécurité, dans le cadre de la formation professionnelle au numérique.

Proposition n°10 : Déployer une campagne massive de promotion des métiers de la cybersécurité , cofinancée par l'État et les acteurs privés du secteur.

Proposition n°11 : Réserver à terme l'éligibilité à un remboursement par les assurances aux entreprises ayant eu recours aux services des prestataires labellisés Expert Cyber .

Proposition n°12 : Interdire l'assurabilité tant des rançongiciels que des sanctions administratives en cas en cas de violation de la réglementation sur la protection des données à caractère personnel, par un amendement à la convention de Budapest du Conseil de l'Europe, par un règlement européen, et par une disposition législative expresse dans le code des assurances.

Proposition n°13 : Afin de renforcer la conception sécurisée ( security by design) :

- étudier l'extension aux entreprises de la « garantie logicielle » concernant les mises à jour de sécurité ;

- organiser, avec le support de l'ANSSI, un « hackathon de la cybersécurité » des entreprises, lors de la Journée mondiale de la cybersécurité, le 30 novembre.

Proposition n°14 : Construire un référentiel accessible aux TPE et PME pour renforcer la certification en matière de cybersécurité.

Proposition n°15 : Sensibiliser les PME sur la responsabilité personnelle des dirigeants en cas de cyberattaque de la chaîne d'approvisionnement dont ils sont partie prenante.

Proposition n°16 : Affermir le marché de l'assurance en matière de cybersécurité par :

- Une meilleure compréhension du risque, en ayant la connaissance la plus exhaustive possible des sinistres ;

- L'utilisation de logiciels et d'experts en cybersécurité certifiés, afin de promouvoir le label ExpertCyber ;

- La création d'une agence de cybernotation européenne, utilisant les référentiels de l'Agence européenne chargée de la sécurité des réseaux et de l'information -ENISA-, ou française, utilisant ceux de l'ANSSI.

Proposition n°17 : Faciliter la mutualisation des responsables de la sécurité des services informatiques (RSSI) pour les PME, par exemple par la constitution de groupements d'employeurs, ayant un statut de tiers de confiance.

Proposition n°18 : Développer l'offre d'un « package » simplifié de solutions de cybersécurité aux TPE et PME.

Proposition n°19 : Accorder aux TPE et PME , dont le champ de l'activité principale n'est pas le numérique, la protection de l'article L.212-1 du Code de la consommation sur les clauses abusives pour les contrats conclus en matière de cybersécurité.

Proposition n°20 : Étudier la faisabilité d'une solution de démarrage rapide configurant l'usage du cloud aux prescriptions de cybersécurité définies par l'ANSSI et d'une approche commune franco-allemande en faveur d'une meilleure prise en considération des PME dans la stratégie commune européenne de cybersécurité dans le cloud, définie par l'ENISA.

Proposition n°21 : Mettre en place un crédit d'impôt à destination des chefs d'entreprise et des salariés des PME, prenant en charge une partie des dépenses d'équipement et de formation à la cybersécurité.

Proposition n°22 : Instaurer un cyberscore des plateformes numériques destinées au grand public, afin de sensibiliser les citoyens à la cybersécurité.

I. LA CYBERSÉCURITÉ, UN ENJEU DÉCISIF DE SURVIE DES ENTREPRISES

A. DES ENTREPRISES DE PLUS EN PLUS NUMÉRISÉES ET CYBERATTAQUÉES

Qu'est-ce qu'une cyberattaque 1 ( * ) ? C'est tout type d'action offensive qui vise des systèmes, des infrastructures ou des réseaux informatiques, ou encore des ordinateurs personnels, en s'appuyant sur diverses méthodes pour voler, modifier ou détruire des données ou des systèmes informatiques.

La cybercriminalité visant les entreprises se banalise sous le quadruple effet :

- de la numérisation de l'économie , accélérée avec le confinement lié au développement du télétravail et le déploiement de la fibre et de la 5G, catalyseur de l'extension du cyberespace en connectant des systèmes jusqu'alors isolés et en créant des interdépendances entre eux ;

- de l'industrialisation de la cybercriminalité : « de plus en plus de groupes cybercriminels possédant des ressources financières et des compétences techniques importantes favorisent le ciblage d'entreprises et institutions particulières dans leurs attaques par rançongiciel » 2 ( * ) ;

- de la difficulté de la prévention et de la répression , lesquelles nécessitent une coopération internationale et une mise à niveau de notre dispositif répressif, comme l'a récemment souligné le Sénat 3 ( * ) ;

- de l'intégration du cyberespace comme nouveau vecteur de la conflictualité géopolitique, dont les entreprises sont soit les cibles soit les victimes collatérales 4 ( * ) .

1. Des entreprises incitées à se numériser

L'injonction est générale. L'avenir de l'économie est numérique. Toutes les entreprises, quelle que soit leur taille, sont incitées à numériser leur processus de production, à vendre sur des plateformes, à intégrer dans leur chaîne de valeurs des process faisant un appel croissant aux technologies numériques, comme l'a souligné en juillet 2019 le rapport de la Délégation aux entreprises consacré à la numérisation des TPE, PME et ETI 5 ( * ) .

Or, l'économie numérique, et tout particulièrement le e-commerce, ne peuvent se développer qu'en se fondant sur la confiance du public et des consommateurs.

Pour l'OCDE 6 ( * ) : l'action publique doit donc : « aider les petites et moyennes entreprises à saisir les opportunités qu'offre le numérique en renforçant la sensibilisation et en promouvant de bonnes pratiques de gestion du risque par des efforts publics et privés ».

|

EXTRAIT DE LA DÉCLARATION MINISTÉRIELLE

SUR L'ÉCONOMIE NUMÉRIQUE : INNOVATION, CROISSANCE ET

PROSPÉRITÉ SOCIALE

[ Nous, États de l'OCDE, déclarons notre volonté de :] « 5. Promouvoir la gestion du risque de sécurité numérique et la protection de la vie privée, au plus haut niveau de décision, afin de renforcer la confiance ; mettre au point, à cet effet, des stratégies collaboratives qui reconnaissent le rôle déterminant de ces problématiques dans la prospérité économique et sociale, favorisent la mise en oeuvre de pratiques cohérentes de gestion du risque de sécurité numérique et d'atteinte à la vie privée, tout en portant une attention particulière à la liberté d'expression et aux besoins des petites et moyennes entreprises et des individus, stimulent la recherche et l'innovation et s'inscrivent dans une politique générale de responsabilité et de transparence ». |

Dans son récent rapport « Encouraging vulnerability treatment » 7 ( * ) publié le 11 février 2021, l'OCDE estime que « les vulnérabilités [numériques] n'ont pas reçu suffisamment d'attention politique » et propose aux gouvernants un guide de bonnes pratiques.

Pour l'Union européenne : suite aux conclusions de la réunion extraordinaire du Conseil européen des 1 er et 2 octobre 2020, la Commission européenne et le Service européen pour l'action extérieure (SEAE) ont présenté, en décembre 2020, une nouvelle stratégie de cybersécurité dont l'objectif est de renforcer la résilience de l'Europe face aux cybermenaces et de faire en sorte que « tous les citoyens et toutes les entreprises puissent bénéficier pleinement de services et d'outils numériques fiables et dignes de confiance ».

Le 22 mars 2021, le Conseil a adopté des conclusions sur cette stratégie 8 ( * ) , soulignant que la cybersécurité est « essentielle à l' édification d'une Europe résiliente, verte et numérique » . Les ministres de l'Union européenne ont fixé comme objectif clé de : « parvenir à une autonomie stratégique tout en préservant une économie ouverte. Il s'agit notamment d'accroître la capacité à opérer des choix autonomes dans le domaine de la cybersécurité afin de renforcer le leadership numérique et les capacités stratégiques de l'Union européenne ».

Deux propositions législatives devraient traduire cette stratégie face aux risques actuels et futurs en ligne et hors ligne : une directive actualisée pour mieux protéger les réseaux et les systèmes d'information, et une nouvelle directive sur la résilience des entités critiques.

La Commission européenne commence à se préoccuper des relations BtoB , qui concernent les relations entre professionnels, dans le prolongement du règlement (UE) 2019/1150 du Parlement européen et du Conseil du 20 juin 2019 promouvant l'équité et la transparence pour les entreprises utilisatrices de services d'intermédiation en ligne, dit règlement « Platform to Business », entré en vigueur le 12 juillet 2020 dernier. Son objectif est de promouvoir un « environnement équitable, prévisible, durable et inspirant confiance », protecteur des entreprises utilisant des plateformes.

Cependant, aucun dispositif de protection spécifique des TPE et PME en matière de cybersécurité n'est inscrit à l'agenda de la Commission européenne, lequel demeure centré sur les « entités critiques ».

2. Des cyberattaques croissantes

|

Les types de failles de sécurité, les mesures pour les prévenir, les enjeux globaux de la cybersécurité pour les entreprises ont fait l'objet, dès 2015 , d'un rapport de M. Bruno Sido, sénateur et Mme Anne-Yvonne Le Dain, député, fait au nom de l'Office parlementaire d'évaluation des choix scientifiques et technologiques (OPESCT) et consacré à la « Sécurité numérique et risques : enjeux et chances pour les entreprises » 9 ( * ) . Sa publication était intervenue entre un débat d'orientation pour la stratégie numérique de la France, devant l'Assemblée nationale le 14 janvier 2015, et la publication de la stratégie numérique de la France en mars 2015. Ce rapport, qui comportait une soixantaine de recommandations dont certaines reprenant les préconisations du « Guide des règles d'hygiène informatique » élaboré par l'ANSSI, reste encore d'actualité dans ses grandes lignes. |

a) La cybercriminalité dans le monde

Le coût global des cyberattaques atteindrait 600 milliards de dollars . En 2018, le coût moyen par entreprise aurait été de 8,6 millions d'euros pour les entreprises françaises et de 27,4 millions de dollars en moyenne pour les entreprises américaines 10 ( * ) .

Les cyberattaques contre les entreprises constitueraient, selon le président de la Réserve fédérale des États-Unis, Jerome Powell 11 ( * ) , le risque actuel le plus important pour l'économie américaine, plus redoutable encore qu'une crise financière similaire à celle de 2008 , mais également le plus surveillé, les entreprises investissant de plus en plus dans la cybersécurité, comme la Fed elle-même 12 ( * ) .

Suite à la cyberattaque « SolarWinds », qualifiée de « Pearl Harbour de la cybersécurité » outre-Atlantique, le Président des États-Unis a ainsi signé le 12 mai 2021 un « executiv order » prescrivant des exigences de sécurité plus strictes pour les sous-traitants de logiciels, de nouvelles normes de cryptage et d'authentification pour les agences gouvernementales et la création d'un comité d'examen des cyberincidents sur le modèle du National Transportation Safety Board 13 ( * ) .

Outre les traditionnels rançongiciels , en forte augmentation, l'année 2020 a été marquée par une augmentation du nombre d'attaques par déni de service (DDoS) , manière d'interrompre les communications internes et externes d'une entreprise en la submergeant d'un flot d'informations qui finit par dégrader l'activité de ses serveurs. Ces attaques auraient crû de 15 à 20 % 14 ( * ) avec un pic en mars, au plus fort du premier confinement en Occident. L ' année 2020 aurait été également marquée par une hausse de plus de 90 % du nombre des fuites de données. Une société britannique de cybersécurité aurait ainsi identifié 1,7 million de fuites de données, avec une accélération de 47 % entre le troisième et le quatrième trimestre 15 ( * ) . L' Information Commissioner's Office (ICO), l'équivalent britannique de la CNIL, a vu le volume des amendes pour infraction au Règlement européen sur la protection des données (RGPD) augmenter d'un facteur 20 , à 45 millions d'euros.

|

30 STATISTIQUES SUR LA CYBERSÉCURITÉ DES

PETITES ENTREPRISES

43 % des cyberattaques ciblent les petites entreprises. 60 % des petites entreprises victimes d'une cyberattaque font faillite dans les six mois. La cybercriminalité coûte aux petites et moyennes entreprises plus de 2,2 millions de dollars par an. Il y a eu une augmentation de 424% des nouvelles cyber-violations des petites entreprises en 2019-2020. La santé est le secteur le plus exposé aux cyberattaques. 66 % des petites entreprises sont préoccupées ou extrêmement préoccupées par le risque de cybersécurité. 14 % des petites entreprises jugent leur capacité à atténuer les cyber-risques et les attaques très efficace. 47 % des petites entreprises ne savent pas comment se protéger contre les cyberattaques. 66 % des petites entreprises sont les plus préoccupées par la compromission des données client. 3 petites entreprises sur 4 déclarent ne pas disposer du personnel nécessaire pour assurer la sécurité informatique. 22 % des petites entreprises chiffrent leurs bases de données. Les erreurs humaines et les défaillances du système représentent 52% des failles de sécurité des données. 63 % des violations de données confirmées utilisent un mot de passe faible, par défaut ou volé. Les cyberattaques causées par des mots de passe d'employés compromis coûtent en moyenne 383 365 $. 1 e-mail sur 323 envoyé aux petites entreprises est malveillant. La petite entreprise médiane a reçu 94 % de ses logiciels malveillants détectés par e-mail. 54 % des petites entreprises pensent qu'elles sont trop petites pour une cyberattaque. 25 % des petites entreprises ne savaient pas que les cyberattaques leur coûteraient de l'argent. 83 % des petites entreprises n'ont pas mis d'argent de côté pour faire face à une cyberattaque. 54 % des petites entreprises n'ont pas de plan en place pour réagir aux cyberattaques. 65 % des petites entreprises n'ont pas agi à la suite d'un incident de cybersécurité. 50 % des petites et moyennes entreprises ont déclaré avoir subi au moins une cyberattaque au cours de la dernière année. Les petites entreprises dépensent en moyenne 955 429 $ pour rétablir leurs activités normales à la suite d'attaques réussies. Le simple fait de comprendre comment une cyberattaque s'est produite pourrait coûter 15 000 $. 40 % des petites entreprises ont connu au moins 8 heures d'indisponibilité en raison d'une cyber-violation. Ce temps d'arrêt représente en moyenne 1,56 million de dollars de pertes. Les cyberattaques devraient causer 6 milliards de dollars de dommages d'ici 2021. Les experts du secteur affirment que le budget de cybersécurité d'une petite entreprise devrait représenter au moins 3% des dépenses totales d'une entreprise. 91% des petites entreprises n'ont pas d'assurance responsabilité civile. Cette plus grande cyberattaque à ce jour est arrivée à Yahoo! En août 2013, lorsque 3 milliards de comptes ont été piratés.

Source : 30 Surprising Small Business Cyber Security

Statistics (2021),

|

Dans le cloud , les cyberattaques seront plus nombreuses et plus efficaces en 2021 car la surface d'attaque des entreprises s'est élargie avec le recours massif au télétravail et aux applications qui y sont logées.

L'éditeur de logiciel McAfee a noté une augmentation moyenne en 2020 de 667 % des attaques sur les comptes cloud , avec des variations selon le secteur visé : le transport a été le secteur le plus touché avec une augmentation de 1 350 %, suivi par l'éducation (+1 114 %), les administrations publiques (+773 %), l'industrie manufacturière (+679 %), les services financiers (+571 %), l'énergie et les services publics (+472 %).

Cette explosion s'explique par l'augmentation du recours accru aux services proposés par le cloud aux entreprises, qui a crû de 50 % durant les quatre premiers mois de l'année 2020, principalement dans les secteurs de la fabrication et des services financiers, utilisant traditionnellement des applications sur site. L'utilisation des outils de collaboration cloud a augmenté jusqu'à 600 %. Le secteur où la croissance est la plus marquée est celui de l'éducation en raison de l'enseignement à distance.

Au total, le risque numérique figure parmi les dix risques les plus préoccupants au niveau international comme le note le rapport sur les risques globaux du Forum Économique Mondial de 2020 16 ( * ) .

b) La cybercriminalité en France

Ce risque était classé au premier rang des risques d'entreprise identifié pour 2020 par l'assureur Allianz 17 ( * ) , quelques mois avant l'essor fulgurant du télétravail et des cyberattaques lié à la pandémie.

Selon le ministère de l'Intérieur 18 ( * ) , en 2018 déjà, 80 % des entreprises avaient connu une cyberattaque et 32 % en auraient connu plus de 10. Ce taux est en baisse, car elles sont de plus en plus ciblées sur les entreprises les plus vulnérables, car les moins bien protégées.

Depuis 2017, les entreprises sont la cible privilégiée d'attaques au rançongiciel.

Selon le Symantec 19 ( * ) , la baisse de 20 % des infections par rançongiciel, en 2019 a été compensée par une hausse de 12 % à l'encontre des entreprises, en ciblant leurs salariés.

Dans son rapport d'état de la menace rançongicielle en France en 2020 20 ( * ) , l'Agence nationale de la sécurité des systèmes d'information (ANSSI) pointe une hausse des signalements d'attaque de 255 % par rapport à 2019 . En 2020 , l'agence estime que le nombre de rançongiciels a quadruplé .

Plus d'une entreprise sur deux aurait connu une cyberattaque en 2020 selon le Club des Experts de la Sécurité de l'Information et du Numérique (CESIN) 21 ( * ) .

Cependant, les chiffres de la cybersécurité sont à prendre avec précaution, toutes les entreprises ne déclarant pas aux autorités judiciaires les préjudices dont elles ont été victimes.

|

LE 6 ÈME BAROMÈTRE DE LA CYBERSÉCURITÉ DES ENTREPRISES (FÉVRIER 2021) DU CLUB DE SÉCURITÉ DE L'INFORMATION FRANÇAIS 22 ( * ) Une vulnérabilité des entreprises aux cyber-attaques toujours avérée... 57 % des entreprises déclarent avoir connu au moins une cyber-attaque en 2020 : une vulnérabilité toujours présente donc, malgré un taux en légère baisse par rapport à l'année dernière (65 %). Une entreprise sur 5 (19 %) a été victime d'une attaque de type rançongiciels provoquant un chiffrement ou un volet chantage de données. Les entreprises, conscientes de la recrudescence de la menace rançongiciels en 2020 renforcent la sensibilisation des utilisateurs (83 %) à ce type d'attaque. Les vecteurs d'attaque par phishing (80 %) et exploitation des failles (52 %) restent les plus répandues, menant le plus souvent à un vol de données (30 %) ou à un déni de service (29 %).Une des principales causes de cyber-risques est le ShadowIT pour 44 % des entreprises, suivies par la vulnérabilité résiduelle permanente (36 %) et la cyber-attaque opportuniste (36 %). Plus de la moitié des entreprises (56 %) estiment que le niveau des menaces relatives au cyber-espionnage est élevé. Similairement à l'année dernière, 58 % des cyber-attaques ont un impact sur le business, entraînant le plus souvent une perturbation de la production (27 %). Les entreprises ne peuvent que progresser sur leur capacité à répondre aux attaques . 85 % des entreprises jugent les solutions de protection disponibles sur le marché plutôt adaptées aux besoins de leur entreprise. Elles sont d'ailleurs 69 % à s'estimer prêtes à gérer une cyber-attaque en termes de moyens de prévention, mais moins nombreuses à l'être en termes de moyens de détection (59 %). Pour ce faire, elles mettent en place en moyenne 10 solutions, et en priorité le VPN, le proxy & filtrage d'URL et la passerelle de sécurité mail. Toujours dans une démarche de prévention, 29 % des entreprises ont mis en place le concept de ZeroTrust et 45% sont en train de l'étudier. Toutefois, seules 46% des entreprises se disent confiantes quant à leur capacité de réponse à une cyber-attaque. 33 % des entreprises mettent en place un programme d'entraînement à la cyber-crise et 24 % ont déjà fait appel à leur cyber-assurance en cas d'attaque. 47 % des entreprises ont porté plainte à la suite d'une ou plusieurs cyber-attaques, mais seulement 15 % des enquêtes ont débouchés sur une identification ou une interpellation des attaquants. La crise sanitaire apporte de nouveaux risques avec la généralisation du télétravail (37 %) et l'augmentation des crises cyber liée aux nouveaux risques (35 %). Par ailleurs, 43 % des entreprises se disent prêtes à augmenter les budgets liés à la cybersécurité pour faire face à ces nouveaux risques. Une sensibilisation des salariés en continu : 77 % des entreprises estiment que leurs salariés sont sensibilisés à la cybersécurité, mais tous ne semblent pas appliquer les recommandations (63 %). D'après les responsables de la sécurité des systèmes d'information (RSSI), les usages numériques des salariés présentent de nombreux risques, et plus particulièrement l'utilisation de services cloud non approuvés (84 %) ou encore la gestion des partages de données à l'initiative des salariés (80 %). Les RSSI mettent en avant plusieurs risques à l'utilisation du Cloud , les plus forts étant la non-maîtrise de la chaîne de sous-traitance de l'hébergeur (51 %), la difficulté de contrôler les accès par des administrateurs de l'hébergeur (45 %) et la non-maîtrise de l'utilisation qui en est faite par les salariés de l'entreprise (44 %). 86% des entreprises estiment par ailleurs que les outils fournis par les prestataires de solutions Cloud ne permettent pas de sécuriser les données et qu'il est nécessaire d'utiliser des dispositifs et outils spécifiques. Les entreprises sont inquiètes, mais clairvoyantes sur les enjeux de demain. Au final, une sur deux est inquiète quant à sa capacité à faire face aux cyber-risques. Les entreprises identifient 3 principaux enjeux pour demain : Placer la cybersécurité au centre de la gouvernance de l'entreprise (60 %), les entreprises se disent d'ailleurs confiantes quant à la prise en compte des enjeux de la cybersécurité au sein du COMEX (72 %/+8 points par rapport à 2019). Former et sensibiliser les usagers à la cybersécurité (56 %), il s'agit d'un processus déjà mis en place puisque la sensibilisation est le premier dispositif (83 %) à avoir été renforcé par les RSSI face à la vague des cyber-attaques. Allouer davantage de budgets et de ressources à la cybersécurité (46 %). 57 % des entreprises comptent augmenter les budgets pour la protection contre les cyber-risques. En termes de ressources, les entreprises souhaitent augmenter les effectifs de cybersécurité (52 %). L'augmentation du budget passe également par l'acquisition de nouvelles solutions techniques désirée par 85 % des entreprises. Source : CESIN, février 2021. |

Les cyberattaques surviennent souvent à un moment particulier de la vie de l'entreprise et prennent la forme d'un dévoiement criminel de la compétition économique.

Ainsi, selon le ministère de l'Intérieur, « une exfiltration de données renseignera une entreprise sur l'état de santé d'un concurrent ou sur les vulnérabilités d'un cadre dirigeant, tandis qu'un déni de service empêchera l'entreprise de fournir un service en ligne en période d'affluence. L'attaquant ou son commanditaire pourra ainsi obtenir plus facilement une position déterminante pour mettre en oeuvre son projet (acquisition, délivrance d'une sanction financière, abandon d'un marché, etc...). Il n'est en effet pas rare d'observer une concomitance entre une attaque informatique et des faits plus traditionnels (mouvement de personnel, participation à un marché gouvernemental, etc...) ».

Afin de limiter tout risque d'ingérence : « une attention particulière doit donc être portée à la protection des systèmes d'information, lorsque l'entreprise affronte un moment clé de son fonctionnement (acquisition, négociations salariales, réalisation d'audits de conformité - en particulier dans le cas d'une démarche de mise en conformité soutenue par des cabinets de conseil et des sociétés d'investigation numérique étrangers, bilan annuel, renégociation contractuelle, etc.) ». En outre, la cybersécurité doit être renforcée dans une phase de conquête de marchés à l'exportation et les entreprises « doivent prendre conscience des risques d'ingérence économique lorsqu'elles pénètrent sur des marchés stratégiques pour d'autres entités ».

Compte tenu de l'impossibilité de créer un environnement numérique totalement sûr et sécurisé , la cybersécurité vise à gérer ce risque et non à l'éliminer.

3. Une cybercriminalité qui s'industrialise

Au niveau mondial, la cybercriminalité pourrait coûter 6 000 milliards de dollars par an à partir de 2021, contre 3 000 milliards en 2015 23 ( * ) , tous secteurs confondus.

La cybercriminalité a par ailleurs changé, délaissant les particuliers pour s'orienter de façon privilégiée vers les entreprises.

Avant 2017, selon Kapersky 24 ( * ) , « les victimes de rançongiciels étaient principalement des passants occasionnels. Les cybercriminels lançaient des spams partout en espérant trouver au moins un utilisateur qui aurait des fichiers importants dans son ordinateur, et qui ouvrirait la pièce jointe malveillante.

La situation a changé en 2016. Les listes aléatoires des spammeurs ont été de plus en plus remplacées par les adresses des employés d'une entreprise qui avaient été trouvées en ligne, et spécifiquement collectées. Les coupables avaient clairement compris qu' il était beaucoup plus rentable d'attaquer les entreprises . Par conséquent, le contenu des messages changeait également. Au lieu de se faire passer pour une correspondance personnelle, les messages semblaient désormais avoir été envoyés par des collaborateurs, des clients et les services fiscaux. La situation a de nouveau changé en 2017 ; radicalement cette fois. Deux épidémies à grande échelle ont affecté des millions de personnes et ont montré que le ransomware pouvait avoir différents objectifs autres que l'extorsion » 25 ( * ) , notamment avec les rançongiciels WannaCry , qui infecta, en mai 2017, en une seule journée au moins 200 000 machines dans plus de 150 pays, avait pour principal objectif la destruction de données, et ExPetr , exposant au risque d'infection les entreprises ayant une activité en Ukraine.

L'essor de cette cybercriminalité est facilité par sa « plateformisation », son industrialisation 26 ( * ) , et le développement des cryptomonnaies. Elle est devenue « low cost ».

Selon l'état de la menace liée au numérique en 2019, réalisé par le ministère de l'Intérieur : « tout un écosystème facilitant la mise en oeuvre d'attaques cyber par des individus ou groupes criminels est désormais en place, induisant la notion de « crime-as-a-service ». Malwares, plateformes d'exploits, de service ou prestataires d'infrastructure se trouvent aisément, notamment sur les darknets ».

Ces attaques ciblées, connues sous le nom de « Big Game Hunting » 27 ( * ) , mettent en oeuvre des méthodes et techniques auparavant réservées à des opérations d'espionnage informatique opérées par des attaquants étatiques. La rentabilité de telles attaques criminelles est énorme , grâce à la vente régulière d'accès RDP 28 ( * ) sur les marchés noirs à des prix parfois dérisoires (quelques dizaines de dollars), et au profit considérable que rapportent ces rançons.

Les activités cybercriminelles (dont les rançongiciels ne représentent qu'un faible pourcentage), correspondraient à une masse financière de plus de 1 500 milliards de dollars en 2018 , des bénéfices estimés à 2 milliards de dollars annuels et un gain pour un groupe cybercriminel moyen d'environ 900 000 dollars par an 29 ( * ) .

Cette criminalité prospère grâce à 5 milliards de données (données bancaires, d'identité, couple login/mot de passe, etc.) qui seraient hébergées en 2018 sur les places de marché cybercriminelles 30 ( * ) .

Source : « Cybercrime : plongée dans

l'écosystème »,

Gérôme Billois, Marwan

Lahoud, Blog de l'Institut Montaigne, 15 mars 2021.

Face à cette internationalisation du cybercrime, le Président de la République a présenté le 12 novembre 2020 , au Forum sur la gouvernance d'Internet, un « appel de Paris » pour la sécurité du cyberespace 31 ( * ) , signé par 370 États, ONG ou entreprises. Les signataires de cet Appel de Paris se déclarent notamment « résolus à agir de concert » pour empêcher les cyberactivités malveillantes « qui causent des dommages importants, sans discernement ou systémiques » . Ils s'engagent à développer les capacités pour « empêcher des acteurs étrangers de perturber des processus électoraux » et promettent également d'empêcher des acteurs privés de répliquer aux attaques informatiques par d'autres attaques informatiques, au risque de provoquer un embrasement général.

B. L'UTILISATION DE TERMINAUX PERSONNELS : UN « CHEVAL DE TROIE »

L'utilisation par les salariés de leurs propres appareils (téléphone portable, ordinateur, tablette) sur leur lieu de travail, dans le cadre de leur activité est de plus en plus fréquente.

1. Une pratique née dès le début du XXIème siècle

Cette pratique, « BYOD » ( Bring Your Own Device , en français : « Apportez Votre Equipement personnel de Communication » ou AVEC) voit le jour au milieu des années 2000 dans certaines écoles nord-américaines. Les étudiants sortant de leurs études et entrant dans le monde du travail ont pris l'habitude d'utiliser leur smartphone ou leur tablette informatique durant toute la journée, tant pour consulter leurs mails que pour se tenir au courant de l'actualité. Les entreprises ont favorisé, dans un premier temps, cette pratique compte-tenu de la flexibilité apportée par cette nouvelle façon de consommer l'informatique, « ATAWAD » (« Any Time, Any Where, Any Device » ), conduisant à une mutation des solutions d'accès à leur système d'information, et notamment l'assouplissement des contraintes liées aux horaires, aux terminaux ou aux moyens de connexion.

Si le Code du travail demande à l'employeur de fournir à ses employés les moyens nécessaires à l'exécution de leurs tâches professionnelles, il n'interdit pour autant pas à l'employeur de permettre l'utilisation des moyens personnels des employés, souvent perçus comme plus agréables à utiliser, car plus familiers.

Désormais, la plupart des salariés possèdent plusieurs interfaces informatiques de travail, à tel point qu'une grande majorité d'entre eux n'envisagent pas de travailler sans leurs outils personnels. Les entreprises ont dû s'adapter à cette tendance. Selon une enquête menée par Dell 32 ( * ) au début de l'année 2014, 93 % des responsables informatiques interrogés autorisaient l'accès au réseau de leur entreprise via des terminaux personnels.

70 % des entreprises qui ont mis en place le « BOYD » ont déclaré avoir obtenu des gains de productivité liés à leurs salariés et une économie de coûts liée à l'absence d'achats de nouveaux terminaux informatiques, pratique leur faisant économiser jusqu'à 180 000 euros en moyenne sur cinq ans selon une étude de 2014 33 ( * ) . Cette « aubaine » pour les services informatiques des entreprises a cependant encouragé la diffusion de comportements qui se sont révélés à terme dangereux pour leur sécurité numérique, et également coûteux.

La CNIL souligne ainsi que « la possibilité d'utiliser des outils personnels relève avant tout d'un choix de l'employeur qui peut tout aussi bien l'autoriser sous conditions, ou l'interdire » 34 ( * ) , ce qui était la position du directeur général de l'ANSSI en 2012, pour qui il fallait « entrer en résistance vis-à-vis de la liberté totale de l'usage des nouvelles technologies en entreprise » car « la sécurité c'est aussi le courage de dire non » . L'agence publie en mai 2013 une note mettant en évidence le fait qu'il est impossible d'avoir un haut niveau de sécurité avec un ordinateur ou une tablette ordinaire 35 ( * ) .

En effet, « ouvrir son système d'information à n'importe quel terminal depuis n'importe quel lieu augmente forcément la surface d'attaque », avertit le Livre blanc de la cybersécurité à l'usage des dirigeants d'entreprise 36 ( * ) .

|

BYOD, LE RISQUE « BRING YOUR OWN DISASTER » « Même dans un environnement informatique traditionnel, il n'est pas toujours facile de bien comprendre, différencier, sélectionner et, enfin, implémenter divers modèles de licences logicielles en parallèle. Ajoutez-y des postes de travail virtuels, des terminaux mobiles, des modèles alternatifs de déploiement applicatif et une dose de BYOD, et les choses se compliquent alors sérieusement. Jusqu'ici, les fournisseurs de solutions de gestion des licences ont plus ou moins ignoré la tendance du BYOD. Par conséquent, difficile pour les entreprises d'adapter des modèles de licences d'hier, basés sur le matériel, aux environnements mobiles et orientés utilisateurs d'aujourd'hui - sans compter les coûts et les problèmes importants liés au monitoring d'un plus grand nombre d'utilisateurs et de terminaux. À mesure que le parc matériel s'enrichit de nouveaux terminaux mobiles, vos coûts et les risques d'infraction aux réglementations augmentent. Vous devez non seulement tenir un inventaire précis des logiciels et terminaux utilisés par chaque collaborateur, mais aussi estimer la valeur de ces informations, trouver un moyen de gérer les spécificités des licences de chaque éditeur et respecter leurs conditions d'utilisation. Vous devrez décider à qui revient la responsabilité de la gestion des licences logicielles. Selon une récente étude 37 ( * ) , près de 70 % des salariés aux États-Unis et en Europe arrêteraient d'utiliser leur propre appareil au travail s'ils savaient que leur employeur pouvait l'effacer ou le verrouiller à distance . D'autre part, 83 % ne s'en serviraient plus, ou avec une certaine appréhension, s'ils savaient que leur entreprise pouvait suivre leurs faits et gestes en permanence. Or, pour protéger correctement ses données et assurer sa sécurité, l'entreprise devra forcément accéder aux appareils personnels de ses salariés. En outre, si l'effacement total du contenu de l'appareil s'avère inévitable, le collaborateur risque de perdre ses fichiers personnels. Si vous décidez au contraire de confier la sécurité de l'appareil à vos collaborateurs, vous devrez leur faire signer un contrat d'utilisateur final. Mais que se passera-t-il si le terminal tombe entre les mains d'un inconnu ou qu'un proche s'en sert ? Pour « atteindre ces objectifs et éviter des sanctions financières coûteuses en cas d'infraction, les entreprises ont souvent recours à des licences collectives couvrant tous les terminaux d'un même site. Or, si seuls 60 % des collaborateurs ont besoin d'un logiciel particulier, pourquoi payer en pure perte pour les 40 % restants ? Et la facture se corse encore davantage en fonction de l'architecture et de la méthode d'accès réseau, de la localisation et du type de terminal, et du modèle de licences choisi par l'entreprise » . Source : « BYOD : Bring Your Own Disaster ? Comment le rêve de toute organisation peut tourner au pire cauchemar » Pierre-Yves Popihn, Solution Architect Manager pour NTT Com Security, DocAuFutur, 9 octobre 2014. |

Dès 2017, le CESIN alertait sur le risque du shadow I T 38 ( * ) , phénomène qui s'est ainsi développé avec la gratuité de nombreux services en ligne et auxquels les utilisateurs se sont inscrits sans toujours se rendre compte du danger représenté pour le patrimoine informationnel de l'entreprise. Lorsque les directions des services informatiques (DSI) des entreprises répertorient en moyenne entre 30 à 40 applications Cloud, 1 700 applications seraient utilisées par leurs employés.

Cette pratique permet toutefois également de repérer des solutions innovantes et de répondre aux besoins des métiers en étoffant le catalogue de la DSI et d'intégrer la stratégie de cybersécurité de l'entreprise.

|

LE DÉVELOPPEMENT DU SHADOW IT « Cela peut aller de la création d'un Réseau Social d'Entreprise hors contrôle de cette dernière avec des offres gratuites comme LinkedIn ou Facebook, à la constitution de services collaboratifs pour des besoins ponctuels en recourant à la gratuité avec à la clé une protection des données réduite à sa plus simple expression. La principale calamité en la matière restant les sites de partage de fichiers qui pullulent sur le WEB et dont la protection laisse le plus souvent à désirer. Or, jusqu'à une période récente, le RSSI était aveugle sur ces usages de services gratuits. Tout au plus disposait-il de statistiques de consommation Internet obtenues à partir des outils de filtrage WEB mais la foisonnance des sites consultés ne pouvait pas lui donner beaucoup d'indications sur l'utilisation réelle de ces services et sur l'ampleur du phénomène. Depuis quelques années de nouveaux outils sont apparus qui devraient redonner au RSSI davantage de visibilité sur ces usages : il s'agit de produits dit CASB (Cloud Access Security Broker) qui sont des points de concentration, déployés dans l'entreprise ou dans le Cloud, placés entre les utilisateurs et les services du Cloud, utilisés pour appliquer les politiques de sécurité de l'entreprise. Ces CASB adressent des sujets très divers comme l'authentification, l'autorisation d'accès, le SSO 39 ( * ) mais aussi la visibilité des applications utilisées dans le Cloud. L'idée est de montrer par « qui » et « comment » sont utilisées ces applications tout en proposant une vision globale de l'utilisation de celles-ci ainsi que certains conseils pour se prémunir des risques principaux ». Source : Rapport Shadow IT France 2017. |

Avec l'apparition de risques de failles de sécurité liés au BYOD, les systèmes CYOD ( Choose Your Own Device ), aussi appelés COPE ( Corporate Owned Personally Enabled ), ont commencé à être utilisés dans les entreprises. Le CYOD prend le contre-pied du BYOD : au lieu de permettre aux salariés d'utiliser leur appareil personnel au travail, le CYOD leur propose un choix de terminaux détenus par l'entreprise dont ils pourront se servir pour leurs activités professionnelles et personnelles. Le terminal appartenant à l'entreprise, ses données peuvent être effacées et sa connexion réseau bloquée à tout moment.

Avec l'essor des smartphones grand public en 2007, les entreprises ont ainsi développé le « Mobile Device Management » 40 ( * ) , applications permettant la gestion d'une flotte d'appareils mobiles, qu'il s'agisse de tablettes ou de smartphones, en s'assurant que tous ses collaborateurs aient des programmes à jour et que leurs appareils soient correctement sécurisés. Le département informatique de l'entreprise gérant les applications mobiles, les réseaux et les données utilisées par les appareils mobiles de l'entreprise ainsi que les appareils mobiles eux-mêmes à l'aide d'un seul logiciel, la propagation de patchs de sécurité ou de nouveaux logiciels pour l'ensemble des collaborateurs est facilitée.

Pour sécuriser ce « BOYD », les entreprises utilisent des logiciels de type EDR ( Endpoint Detection and Response ), technologie de détection des menaces sur les ordinateurs et serveurs connectés au réseau et non le réseau lui-même. Il définit une catégorie d'outils et de solutions qui mettent l'accent sur la détection d'activités suspectes directement sur les hôtes du système d'information.

Ces logiciels peuvent également contribuer à assurer une surveillance et une protection contre les APT ( Advanced Persistent Threats ), qui utilisent souvent des techniques de piratage sans malware 41 ( * ) et des failles de sécurité pour accéder à un réseau. Les anciens logiciels antivirus ne peuvent détecter un malware que lorsqu'ils trouvent une signature correspondante. Ils sont incapables de surveiller les activités d'un pirate pour déterminer qu'il a accès à un ordinateur. Les logiciels EDR utilisent de l'intelligence articifielle et sont auto-apprenants : ils n'ont pas besoin de se connecter sur internet pour mettre à jour leurs bases de données.

Par ailleurs,

la technologie MPLS

(

MultiProtocol Label Switching

)

est désormais

accessible aux PME et TPE

, alors qu'elle était jusqu'à

présent réservée aux grandes entreprises. Le MPLS est un

réseau privé de bout en bout, qui ne transite pas sur Internet.

Les risques d'intrusions ou de failles de sécurité sont moins

importants qu'avec un réseau privé virtuel (VPN)

42

(

*

)

. Cette solution est

paramétrée par un seul opérateur qui supervise et

maintient l'ensemble du réseau de l'entreprise. Ainsi, l'entreprise

s'adresse à un interlocuteur unique qui gère l'ensemble de son

infrastructure.

Le réseau est centralisé et mutualisé

entre les différents sites de l'entreprise. Un seul

firewall

mutualisé suffit pour sécuriser l'ensemble des sites.

Enfin, les entreprises développent le concept Zero Trust 43 ( * ) , modèle de sécurité qui repose sur le principe qu'aucun utilisateur n'est totalement digne de confiance sur un réseau. En conséquence, des utilisateurs, ne peuvent accéder à des ressources qu'après vérification de leur légitimité et de leur autorisation. Ce modèle met en place un « accès basé sur des droits minimums », permettant ainsi de restreindre l'accès des utilisateurs ou groupes d'utilisateurs aux seules ressources dont ils ont besoin.

Cette stratégie de cybersécurité rejette en grande partie l'approche traditionnelle de type « château entouré de douves », qui cherche à défendre la sécurité d'un périmètre, empêcher les attaquants d'entrer, tout en supposant que toutes les personnes et tous les éléments présents à l'intérieur du périmètre disposent d'un accès valide et ne posent ainsi aucun risque pour l'organisation. Cette approche s'appuyant sur des pare-feu et autres mesures de sécurité similaires, s'est avérée impuissante face à la menace posée par des acteurs malveillants situés à l'intérieur des entreprises et qui ont obtenu (ou à qui l'on a donné) l'accès à des comptes à privilèges. Avec la stratégie Zero Trust, chaque utilisateur ne se voit accorder que les privilèges nécessaires à l'accomplissement de ses propres tâches (principe du moindre privilège). Pour chaque session, chaque utilisateur, dispositif et application doit passer la procédure d'authentification et prouver qu'il a le droit d'accéder aux données en question. Ainsi, le piratage d'un compte utilisateur individuel ne compromet qu'une partie de l'infrastructure.

Cette démarche, qui se déploie au niveau de chaque utilisateur individuel, est cependant longue et fastidieuse surtout pour les entreprises déjà dotées d'un système d'information qui doit être totalement repensé. Google, par exemple, a eu besoin de sept ans pour construire le cadre « BeyondCorp », fondé sur la stratégie Zero Trust.

L'entreprise est ainsi exposée en permanence au dilemme entre la flexibilité demandée par les salariés et l'impératif du contrôle de sa cybersécurité.

2. Une généralisation des comportements liée au travail à distance

Au printemps 2020, et en quelques jours, 8 millions de salariés ou fonctionnaires ont basculé la totalité de leur activité en télétravail. « Rares sont les organisations qui avaient pu anticiper un basculement de cette ampleur ou l'envisager de façon cohérente et intégrée à un plan de continuité d'activité. La bascule a été effectuée dans l'urgence, parfois avec les moyens du bord », non sécurisés, comme l'ont rappelé les sénateurs Olivier Cadic et Rachel Mazuir dans leur rapport d'information sur le suivi de la cybermenace pendant la crise sanitaire 44 ( * ) .

Comme en témoigne Tech in France et le Syntec 45 ( * ) : « même certaines entreprises dites « matures » ont mis en place massivement le télétravail sans sécurité, voire demandent à leurs collaborateurs l'utilisation d'ordinateurs personnels sur lesquels les RSSI n'ont aucune prise. La prise de conscience de la nécessité de protection est disparate, et dans l'urgence elle est souvent mise au second plan ».

Malgré les risques avérés, les salariés, travaillant à domicile, ont dû parfois s'équiper en matériel informatique, en logiciels ou en applications qui échappent au contrôle de la DSI des entreprises : utilisation d'une plateforme d'échange publique (WeTransfer, Dropbox, Google Drive, etc.) pour l'envoi de documents confidentiels, appel à un prestataire au niveau de sécurité non connu pour la gestion de bases de données clients, utilisation de clés USB personnelles sur son lieu de travail, le téléchargement d'interfaces de programmation (API) sur internet...

L'impératif de continuité de l'activité a donc pu contribuer à reléguer la sécurité à un second plan. Ceci a favorisé l'essor d'une cybercriminalité d'opportunité, profitant de la réorganisation liée au télétravail pendant le confinement.

Ainsi, on a constaté une augmentation de 667 % des attaques par phishing enregistrées entre le 1 er et le 23 mars 2020 46 ( * ) , à l'occasion du premier confinement général de la population française ...

C. LA CYBERMALVEILLANCE : UN RISQUE MORTEL

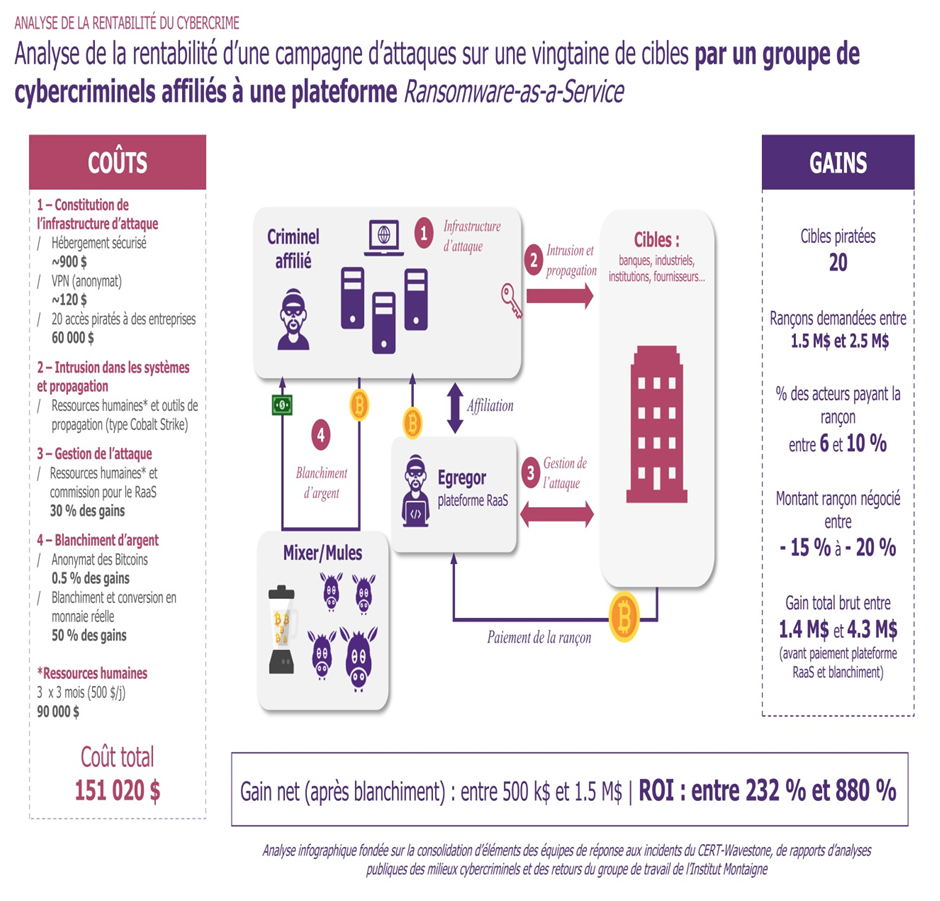

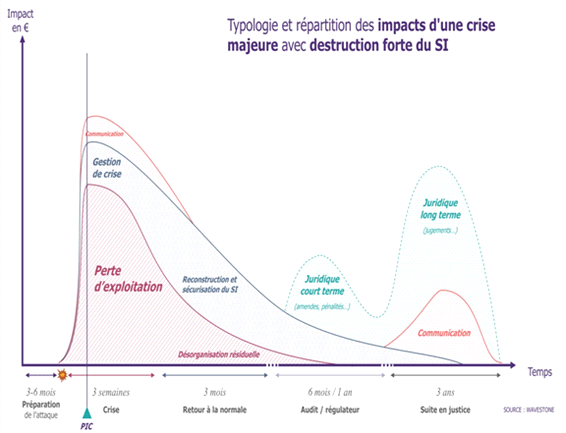

La perte partielle ou totale des ressources informatiques clés entraînant une rupture de service a pour plusieurs conséquences cumulatives négatives pour une entreprise : perte financière directe à la suite de ventes non réalisées pendant l'absence de service ; atteinte à l'image auprès des investisseurs, clients et opinion publique ; risque légal lié à une rupture contractuelle des engagements de la société et pénalités pour non-respect de ceux-ci ; risque de perte de propriété intellectuelle ou des données.

Une attaque informatique peut conduire une entreprise, et notamment une TPE ou PME, structurellement plus fragile, à disparaître.

Aux États-Unis, 50 % des PME ayant eu tout leur système d'information bloqué plusieurs semaines à la suite d'une attaque informatique (généralement un rançongiciel), auraient fait faillite dans les 6 mois ayant suivi. D'autres études sont plus pessimistes : 80 % des entreprises ayant perdu leurs données informatiques suite à une cyberattaque font faillite dans les 12 mois, selon une étude menée en 2019 par l'assureur britannique Hiscox 47 ( * ) .

Ces cyberattaques, de plus en plus ciblées, sont de plus en plus coûteuses, bien que le ministère de l'Intérieur estime que : « l'évaluation du coût de la cybercriminalité reste encore un exercice complexe et repose pour l'instant sur des études évaluatives ou des sondages », le coût global d'une attaque informatique « ne pouvant être précisé immédiatement » 48 ( * ) .

L'impact financier des incidents informatiques est encore mal connu des entreprises elles-mêmes et seules 43 % d'entre elles peuvent en dresser une évaluation. L'impact concret est mieux connu et 59 % des cyberattaques provoquent un ralentissement voire un arrêt de la production, ou une indisponibilité du site Internet, des retards de livraison, une perte de chiffre d'affaires.